Die Ausgangslage: Die Gefahren in der Cloud

Die Nutzung der Cloud verbreitet sich immer weiter – nicht nur in Deutschland, sondern weltweit. Zunehmend mehr Unternehmen wechseln teilweise oder ganz mit ihren System-Umgebungen in die Cloud. Doch mit steigender Anzahl von Cloud-Umgebungen steigt auch die Anzahl der Angriffe auf die Cloud.

Bereits im Jahr 2017 berichtete der Microsoft Security Intelligence Report, dass die Angriffe auf Nutzerkonten in der Cloud um 300 Prozent zugenommen hätten.

Neben dem herkömmlichen Benutzer, der auch in der Cloud weiterhin Phishing-Angriffen ausgesetzt ist, geraten mittlerweile auch nicht personifizierte Accounts in den Fokus von Angreifern. Dazu zählen etwa Accounts des Kundenservice, da sie meist weitreichende Zugriffsrechte versprechen und deren Mitarbeiter im Rahmen ihrer täglichen Arbeit häufig mit dubiosen Links und Anhängen in Berührung kommen. Ebenso werden gemeinschaftlich genutzte Konten, beispielsweise ein Info-Postfach wie info [at] Firma [dot] de, zum Ziel eines Angriffes, da meist viele Mitarbeiter gleichzeitig darauf zugreifen und ein Schutz durch eine Multi-Faktor Authentifizierung (MFA) in der Realität nur schwer umzusetzen ist.

Besonders oft geraten jedoch Mitarbeiter aus dem mittleren Management ins Visier von Angreifern. Diese Accounts sind nicht immer zusätzlich geschützt und ein Angreifer erhält damit bereits viele Zugriffsmöglichkeiten innerhalb des Unternehmens-Netzwerkes. Zudem ist diese Vorgehensweise meist einfacher als ein Angriff auf die technische Infrastruktur des Unternehmens selbst.

Warum ist das „nur“ ein Cloud-Problem?

Mitarbeiter eines Unternehmens wollen heute mobil unterwegs sein und von überall Zugriff auf ihre Daten haben. Daher wird die Cloud heute vielfach genutzt, auch aufgrund ihrer vereinheitlichten Plattform.

Die im letzten Abschnitt genannten Punkte sind nicht neu oder erst mit der Cloud entstanden. Sie gab es bereits früher in On-Premise Umgebungen von Unternehmen. Auch damals gab es schon Phishing-Wellen, die an Unternehmen versendet worden sind. Angreifer versuchten darüber, gepaart mit Social Engineering Techniken und der Ausnutzung von Schwachstellen in den Systemen, an Informationen über die technische Infrastruktur des Unternehmens zu gelangen, um nachfolgend gezielt weitere Angriffe durchzuführen und sich im Unternehmensnetzwerk auszubreiten. Wie so ein Angriffsszenario ablaufen kann, können Sie in diesem Artikel auf datensicherheit.de nachzulesen: Aufgrund der Verbreitung der Cloud war es somit nur eine Frage der Zeit, bis auch dort hinterlegte Nutzerkonten und Cloudumgebungen generell in den Fokus von Angreifern geraten.

Doch auch in der Cloud kann man sich gegen solche Angriffe schützen. Lösungsansätze dazu werden im nächsten Abschnitt beschrieben. Denn die Ursache für viele erfolgreiche Angriffe ist, auch in der Cloud, dass viele bisher noch gar keine oder nur einen Bruchteil der Sicherheitsfunktionen zur Abwehr von Angriffen in ihrer Umgebung aktiviert haben.

Was kann man – genauer gesagt die IT-Verantwortlichen – im Unternehmen für Maßnahmen ergreifen, um auch in einer Cloud-Umgebung einen besseren Schutz vor Angriffen zu erhalten?

Identity Management & Privileged Identity Management

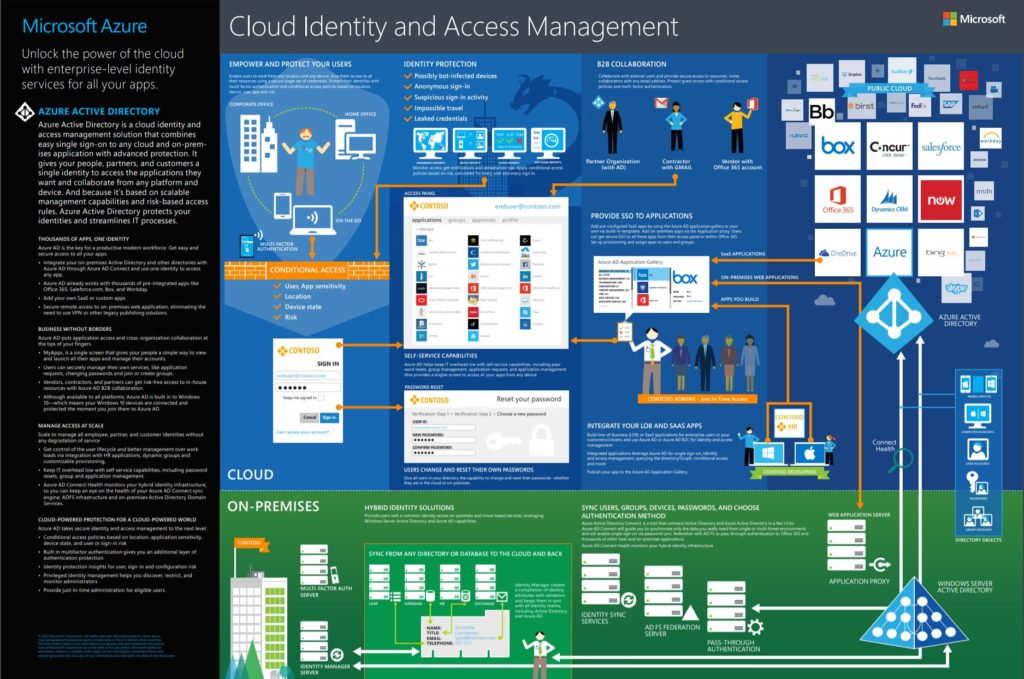

Ein erster Schritt ist die Einführung eines funktionierenden und korrekt eingerichteten Identity und Access Managements. Darunter versteht man die Verwaltung und Pflege von Benutzerkonten und Ressourcen innerhalb des Netzwerkes. Dazu zählt auch die Berechtigungsverwaltung für Benutzer, mit der festgelegt wird, auf welche Anwendungen und Systeme diese zugreifen dürfen.

Es geht also primär um die Authentifizierung und Autorisierung eines Benutzers innerhalb des Netzwerkes; also der Feststellung seiner Identität und der damit verknüpften Zugriffsberechtigungen. Als weiterer Schutzmechanismus sollte noch die Multi-Faktor- Authentifizierung (MFA), wenigstens aber eine Zwei-Faktor-Authentifizierung, eingerichtet werden. So können Sie vermeiden, dass ein Angreifer allein durch die Kenntnis von Benutzername und Passwort Zugriff auf ein Benutzerkonto erhält. Microsoft bietet dafür das Azure Identity und Access Management an.

Als nächster Schritt sollte ein Privileged Identity Management (PIM) eingerichtet werden. Falls dies schon vorhanden ist empfiehlt es sich, regelmäßig die aktuell vergebenen Berechtigungen auf etwaige Änderungen zu prüfen. Ein PIM regelt den Zugriff auf wichtige Ressourcen innerhalb eines Unternehmens, auf den nur Administratoren Zugriff haben sollten. Im Zuge der Einrichtung eines PIM sollte geprüft werden, ob wirklich jeder Administrator ein globaler Administrator sein muss oder die entsprechende Person auch mit weniger Rechten auskommt. Nur im Bedarfsfall sollte sie für einen gewissen Zeitraum erweiterte Rechte bekommen, damit sie ihre Arbeit erledigen kann. Microsoft stellt für die Umsetzung eines PIM das Azure AD Privileged Identity Management zu Verfügung.

Advanced Threat Protection (ATP)

Neben dem Identity Management, das die Nutzerberechtigungen regelt, sollten die Benutzer ebenfalls vor schädlichen E-Mails und URLs geschützt werden. Meist treten diese in Kombination miteinander auf. Innerhalb einer Phishing-Mail wird eine URL mitgesendet, die zu einer Internetseite führt. Dort sollen die Benutzerdaten eingegeben werden, die dann direkt zum Angreifer wandern.

Zum Schutz vor solchen Angriffen kann ein ATP-Produkt eingesetzt werden, das bei der richtigen Konfiguration bereits einen Großteil solcher E-Mails abfängt, bevor sie beim Benutzer überhaupt ankommen. Schädliche E-Mails, die bis zum Benutzer gelangen, können auch dann noch überprüft werden, während sie angeklickt werden. Microsoft bietet dafür Office 365 Advanced Threat Protection an.

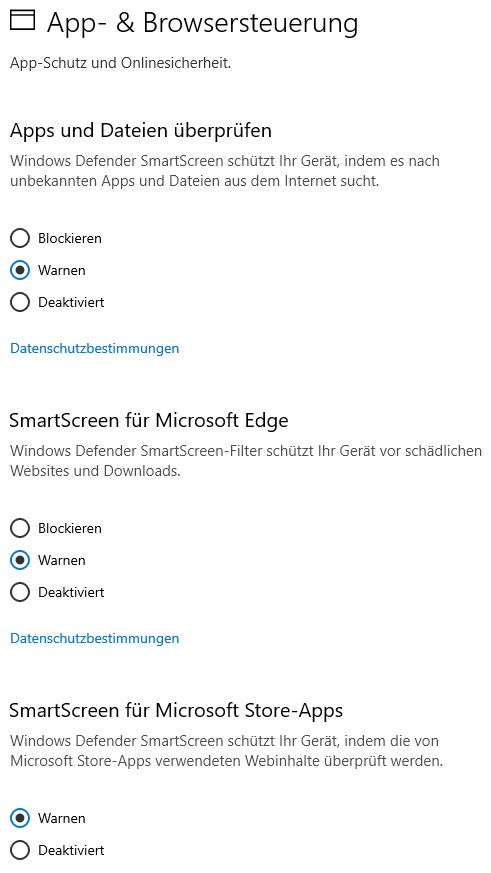

Windows 10 Sicherheit: Microsoft SmartScreen

Zu einem entsprechenden Security Management gehört auch die Absicherung des Betriebssystems. Mit Windows 10 stehen Ihnen eine Vielzahl von Abwehrmöglichkeiten zur Verfügung. Hervorzuheben sei hier beispielhaft der Microsoft SmartScreen. SmartScreen ist eine Cloud-basierte Anti-Phishing und Anti-Malware-Komponente, die in vielen Microsoft-Produkten bereits vorhanden ist. Unter Windows 10 ist der SmartScreen im Windows Defender Security Center zu finden.

Post Breach Möglichkeiten

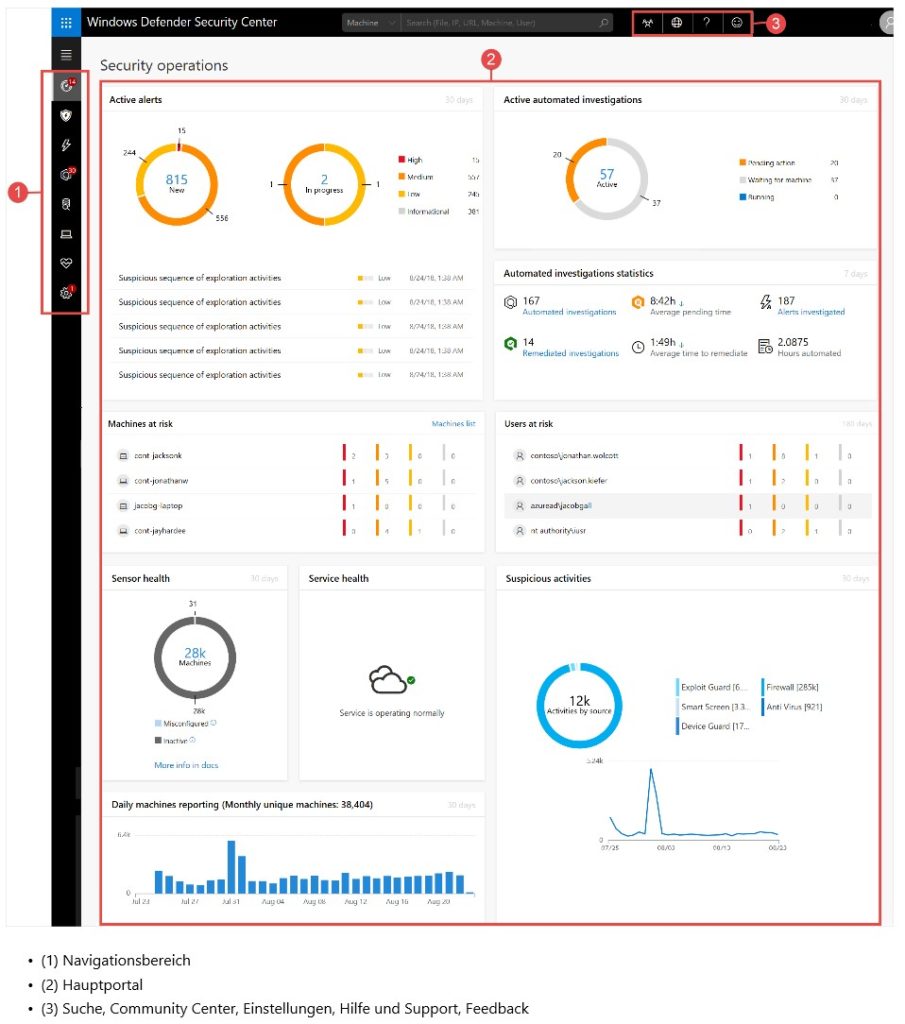

Ist ein Angriff erfolgreich gewesen, gibt es mehrere Möglichkeiten, um herauszufinden, wo und auf welchem Gerät – der sogenannte Patient 0 – der Angriff begonnen hat. Es handelt sich dabei um Post Breach Verfahren, also Verfahren, die nach einem Angriff eingesetzt werden. Sie können den aktuell laufenden Angriff nicht mehr verhindern, aber sie können bei der Eindämmung des Schadens helfen und bei der Einleitung entsprechender Gegenmaßnahmen gegen eine weitere Ausbreitung des Angreifers. Darüber hinaus können so erkannte Sicherheitslücken für zukünftige Angriffe im Nachgang geschlossen werden.

Außerdem können Sie ein Cyber Security Operations Center nutzen. Wenn das entsprechende Unternehmen sich nicht selbst um diese Problematik kümmern kann oder will, kann auch ein externer Dienstleister damit beauftragt werden.

Zum anderen bietet Microsoft hierfür auch ein entsprechendes Produkt an. Dabei handelt es sich um den Microsoft Defender ATP, der bis Ende März diesen Jahres noch Windows Defender ATP hieß. Mittlerweile können damit auch Nicht-Windows Systeme geschützt werden.

Sich der Gefahr bewusst sein: Awareness-Schulung der Mitarbeiter

Letztlich nicht zu vernachlässigen ist die Schulung seiner Mitarbeiter. Trotz Aktivierung einiger oder aller Sicherheitsfunktionen und der Anwendung eines Identity und Access Managements, kann es dennoch immer mal wieder passieren, dass eine schädliche E-Mail durchrutscht, ein Mitarbeiter auf einen bösartigen Link klickt oder Opfer einer anderen Angriffsmethode wird. In diesem Fall hilft nur ein wachsamer Blick oder man fragt im Zweifel einen Ansprechpartner, der für solche Dinge explizit geschult worden ist und bei der Bewertung helfen kann.

Fazit: Cloud nicht verwundbarer als früher

Das Problem von Angriffen auf die Cloud ist nicht neu; es ist nur jetzt aufgrund der Verbreitung vermehrt in den Fokus der Angreifer und somit auch den der Öffentlichkeit gerückt. Und auch in der Cloud gibt es diverse Möglichkeiten, sich vor diesen Angriffen zu schützen, wie im vorherigen Abschnitt gesehen. Dazu zählen

- die Einrichtung eines Identity Managements,

- die Einrichtung von Security Features in der Cloud sowie

- auf dem entsprechenden Betriebssystem der Benutzer,

- und die Schulung der Mitarbeiter, um sie für die möglichen Gefahren zu sensibilisieren.