Welche Möglichkeiten zur E-Mail-Verschlüsselung gibt es – und brauche ich sie wirklich?

In der heutigen Zeit, in der man täglich an fast jeder Ecke von neuen Cyberangriffen auf Computersysteme, Firmen oder anderen Institutionen hört oder liest, sollte man nicht nur diese Systeme als Ganzes absichern und überwachen. Meist werden kleine Details übersehen oder erst bemerkt, wenn es schon zu spät ist und bereits einen Zwischenfall gegeben hat. Dazu gehört auch das unverschlüsselte Versenden von E-Mails, die oftmals sensible Informationen enthalten. Das müssen nicht zwangsläufig Passwörter sein, sondern können auch Angebote oder Terminabsprachen mit anderen Personen sein. Eine unverschlüsselte E-Mail ist vergleichbar mit einer Postkarte. Jeder, der diese in die Hand bekommt, kann auch deren Inhalt lesen. Und das will im Falle einer geschäftlichen E-Mail wohl kaum einer! Mittels Social Engineering ist es Angreifern möglich, mit den aus den E-Mails gewonnenen Informationen Angriffe auf Unternehmen zu starten, wie es auch im Blogbeitrag über Spear-Phishing-Mails dargestellt wird.

Um dies und andere Cyberangriffe zu verhindern, wollen wir hier exemplarisch einige Möglichkeiten zur E-Mail Verschlüsselung betrachten.

- TLS (Transport Layer Security)

- S/MIME (Secure/Multipurpose Internet Mail Extensions), alternativ PGP (Pretty Good Privacy)

- Sonstige

Wie kann ich E-Mails verschlüsseln?

Grundsätzlich gibt es zwei Möglichkeiten, Ihre E-Mails zu kodieren: die symmetrische und die asymmetrische Verschlüsselung.

Bei der symmetrischen Verschlüsselung benötigen alle Teilnehmer denselben Schlüssel, mit dem man sowohl ver- als auch entschlüsselt. Mit der symmetrischen Verschlüsselung hat man den Vorteil, dass auch sehr große Datenmengen sehr schnell ver- oder entschlüsselt werden können. Der Nachteil ist jedoch, dass sich die Kommunikationsteilnehmer im Vorfeld auf einen gemeinsamen Schlüssel einigen und diesen auch auf eine gesicherte Weise austauschen müssen.

Bei der asymmetrischen Verschlüsselung besitzt jeder Teilnehmer ein Schlüsselpaar, dass aus privatem und öffentlichem Schlüssel besteht und das er sich zuvor generieren muss. Der Vorteil dieses Verfahrens besteht darin, dass die Kodierung mit dem öffentlichen Schlüssel des Kommunikationspartners erfolgt. Eine Entschlüsselung ist somit nur mit dem dazu passenden privaten Schlüssel möglich. Der Nachteil der asymmetrischen Verschlüsselung: Sie ist sehr langsam und eignet sich somit nur für kleine Datenmengen.

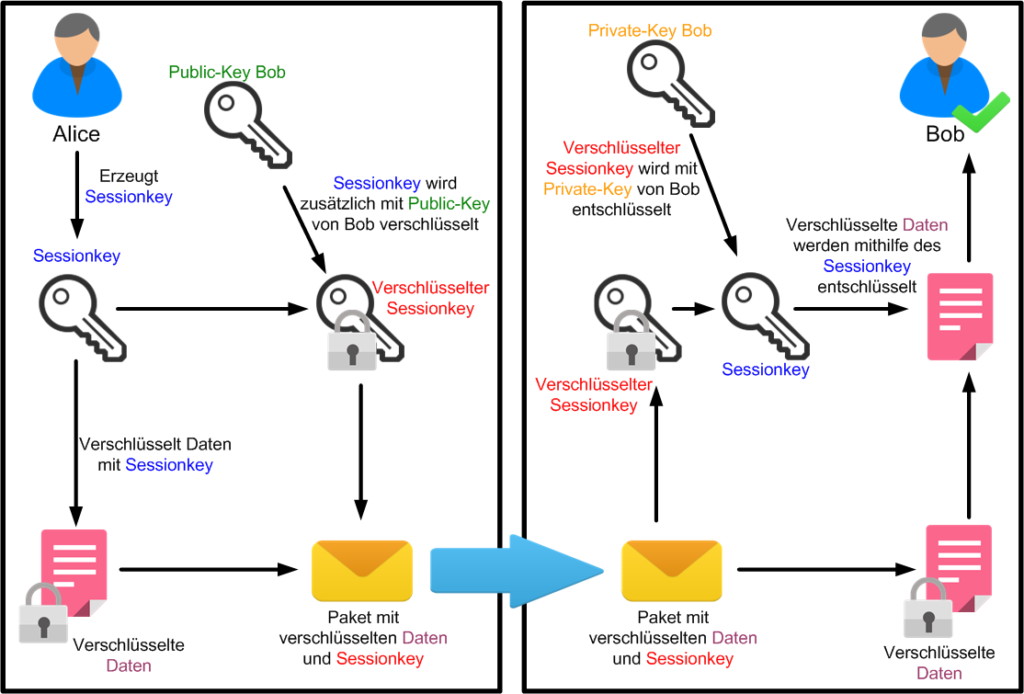

Um von den Vorteilen beider Verfahren zu profitieren, nutzt man im Rahmen der E-Mail-Verschlüsselung häufig die sogenannte hybride Verschlüsselung. Im Vorfeld müssen beide Kommunikationsteilnehmer sich ein Schlüsselpaar generieren, ganz wie im Falle der asymmetrischen Verschlüsselung. Der Versender der E-Mail wählt einen zufälligen symmetrischen Schlüssel (Session-Key), um den Inhalt der E-Mail zu kodieren. Anschließend wird der Session-Key mit dem öffentlichen Schlüssel des Empfängers chiffriert. Gelangt die E-Mail zum Empfänger, entschlüsselt dieser zunächst den Session-Key mit seinem privaten Schlüssel und kann damit im Anschluss daran den Inhalt der E-Mail entschlüsseln.

Verschlüsselung mit TLS

E-Mails, die mit TLS-Verschlüsselung versendet werden, sind auf dem Weg zwischen dem Mailserver des Senders und dem des Empfängers kodiert. Auf dem jeweiligen Server selbst liegen sie jedoch unverschlüsselt vor. TLS ist heute fast überall in Verwendung, so dass die Nutzung einfach ist. Die Einrichtung von TLS als Verschlüsselung ist in der Regel durch wenige Klicks im entsprechenden E-Mail Client möglich. Es müssen meist ein oder mehrere Häkchen bei „SSL“, „TLS“ oder bei „Server erfordert Authentifizierung“ gesetzt werden – je nach verwendetem E-Mail Client. Neben dem Inhalt der E-Mail werden auch Absender, Empfänger und der Betreff verschlüsselt. Eine Voraussetzung, die für eine sichere Kommunikation eingehalten werden muss ist, dass die Identität des Postausgangsservers und die des entsprechenden Eigentümers, durch eine öffentliche Zertifizierungsstelle geprüft, bestätigt und dafür ein entsprechendes Zertifikat vorhanden ist. So kann verhindert werden, dass ein „Angreifer“ die Identität des Postausgangsservers annimmt und in dessen Namen gefälschte E-Mails versendet.

Verschlüsselung mit S/MIME oder PGP

Beide Verfahren nutzen eine PKI (Public-Key Infrastruktur) im Hintergrund, um die Verschlüsselung durchführen zu können. Der Unterschied zwischen den beiden Verfahren liegt darin, wie die Benutzer authentifiziert werden. Im Falle von S/MIME geschieht dies über eine öffentliche Zertifizierungsstelle, die die Echtheit der öffentlichen Schlüssel und der dazugehörigen Personen durch ein Zertifikat bestätigt. Bei PGP basiert diese Authentifizierung auf dem Web of Trust. Dort bestätigen die anderen Benutzer die Echtheit der Schlüssel von Personen.

Letztlich bietet keines der beiden Verfahren einen größeren Vorteil gegenüber dem anderen. S/MIME ist in den meisten E-Mail Clients bereits implementiert, während PGP flexibler in der Handhabung ist und die PKI leichter aufzubauen ist. E-Mails sind hier bei beiden Verfahren vom Zeitpunkt des Versandes bis zum Eintreffen und Entschlüsseln beim Empfänger kodiert (Ende-zu-Ende-Verschlüsselung).

Jedoch ist der Aufwand sehr hoch, bis diese Lösung eingerichtet ist. Bevor Ihnen jemand eine verschlüsselte E-Mail zusenden kann, braucht er Ihren öffentlichen Schlüssel; umgekehrt ist es genauso. Zusätzlich muss das zu Ihnen gehörige Zertifikat auf ihrem Computer installiert sein. Zum Einsatz von GnuPG und PGP gibt es auch eine Empfehlung des BSI.

Bildquelle: https://www.psw-group.de/blog/sicher-kommunizieren-psw-group-schuetzt-ihren-e-mail-verkehr/3031

Welche Möglichkeiten gibt es noch?

Wenn Sie sich nicht selbst um die Ver- oder Entschlüsselung von E-Mails kümmern möchten, so ist das kein Problem. Verschiedene Unternehmen bieten für die E-Mail-Verschlüsselung auch Komplett-Systeme an. Diese können in die vorhandene IT-Infrastruktur integriert oder zu dieser hinzugefügt werden. Sie übernehmen die zentrale Zertifikatsverwaltung sowie die Schlüsselerzeugung und -verwaltung und sorgen auch für die entsprechende automatische Verschlüsselung der E-Mails oder auch einfach nur für deren Signierung. So brauchen Sie keinen Gedanken daran zu verschwenden, ob der entsprechende Schlüssel des Gegenübers schon bekannt ist oder nicht.

Sollte ein E-Mail-Empfänger nicht in der Lage sein, verschlüsselte E-Mails zu empfangen, weil er dies für seine E-Mail-Adresse nicht eingerichtet hat, so gibt es weitere Wege, wie die Informationen dennoch unverändert zu ihm gelangen können. Dazu wird die verschlüsselte E-Mail mit allen Anhängen in ein passwortgeschütztes PDF-Dokument umgewandelt. Dieses kann sich der Empfänger, nach der Anmeldung an einem Web Portal herunterladen. Das Passwort hat er zuvor entweder selbst vergeben oder beispielsweise per SMS zugesendet bekommen. Um das Dokument lesen zu können, braucht er nur einen PDF-Reader.

Fazit: E-Mail-Verschlüsselung? Ja bitte!

Neben den vielen Möglichkeiten, seine Computersysteme zu schützen, sollte man auch seine E-Mails und deren Inhalt nicht vergessen. Welches Verfahren Sie zur Verschlüsselung verwenden oder auch ob Sie ein Komplett-System einsetzen wollen, hängt ganz von Ihren persönlichen Präferenzen ab und dem, was in Ihrem Unternehmen umsetzbar oder erforderlich ist. Wenn Sie sicher sein wollen, dass außer dem Empfänger keiner in der Lage ist, den Inhalt der E-Mail zu lesen, sollten Sie eine Ende-zu-Ende-Verschlüsselung verwenden.

Einzig und allein gilt es den Aufwand zu bedenken, der dafür – wie oben bereits beschrieben – im Vorfeld betrieben werden muss. Für den Einstieg reicht auch erstmal eine TLS-Verschlüsselung, um der DSGVO gerecht zu werden. Da der Gesetzgeber durch die DSGVO den Schutz von personenbezogenen Daten fordert – nachzulesen in Artikel 32 DSGVO – schließt dies auch eine verschlüsselte Datenübertragung ein, so dass diese durch Dritte nicht eingesehen werden können. Somit sollte die E-Mail-Verschlüsselung seit dem 25. Mai, der Einführung der DSGVO, eigentlich überall eingesetzt werden.

Im Rahmen der eFAil-Schwachstellen in den Implementierungen von Open PGP und S/MIME, hat das BSI verschiedene Empfehlungen ausgesprochen, die im aktuellen Bericht „Die Lage der IT-Sicherheit in Deutschland 2018“ auf Seite 83 genannt werden. Sofern jedoch die Implementierung und Konfiguration der beiden genannten Standards ordnungsgemäß durchgeführt worden ist, braucht man sich nicht um diese Schwachstelle zu sorgen. Ebenfalls empfehlenswert ist das BSI-Magazin 2018/02 mit vielen nützlichen Informationen rund um das Thema E-Mail Verschlüsselung.

Beispiel für eine hybride Verschlüsselung:

Bildquelle: https://de.wikipedia.org/wiki/Hybride_Verschl%C3%BCsselung